Alertan de falsa nota bancaria que contiene virus

Chihuahua.- La Fiscalía General del Estado, a través de la Policía Cibernética alertó sobre una nota falsa bancaria difundida en internet, que busca robar los datos de los usuarios acerca de los sitios visitados y las contraseñas de redes sociales como Facebook, Twitter, Google+ o cuentas de corros de distintos servidores.

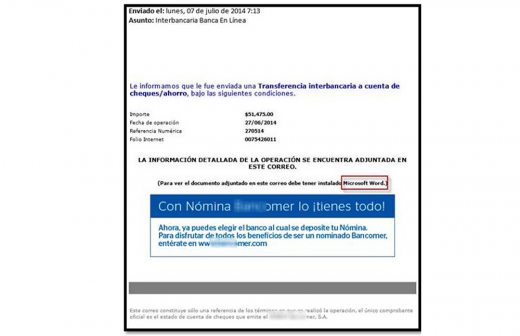

El ataque inicia con la propagación de un correo falso, en el cual se manda al usuario el recibo de una transferencia interbancaria a su cuenta de ahorro. Una vez que el usuario de internet descarga y abre el archivo adjunto, si se tienen las macros de Office habilitadas, podría infectar su sistema operativo con una variante del virus Dorkbot , el cual es un gusano diseñado principalmente para el robo de información, y a su vez que convierte al equipo en parte de una Botnet, con lo que ejecuta automática y autónomamente los archivos maliciosos.

En caso de no estar habilitadas las macros, persuade al usuario a habilitarlas mostrando indicaciones de como realizarlo a fin de poder ver la información de su transferencia. De este modo, envía al atacante información acerca de los sitios que visita, sus usuarios y contraseñas de redes sociales o cuentas de correos de distintos servicios.

Para mantenerse protegido de estos ataques la Fiscalía General del Estado recomienda no abrir o descargar archivos adjuntos de dudosa procedencia sin analizarlos con una solución de seguridad o un antivirus. Asimismo, evitar el habilitar las macros, pues ésta es una de las técnicas que está siendo utilizada por los cibercriminales a nivel mundial.

En caso de recibir correos similares, con documentación de dudosa procedencia o variantes de malware se exhorta a la sociedad a reportarlos a la cuenta de correo electrónico [email protected]

![[Administrativo de la Municipal choca y mueve influencias para amedrentar a conductora]](/__export/sites/laopcion/img/2024/04/20/TuJZwv1ISXjnmzBy.jpg?v=3)